2000+ Kunden schenken uns ihr Vertrauen, von Startups bis Großunternehmen

Security für Deine Software

Secure Development ist kein Produkt, sondern ein Konzept. Wenn Entwicklungs-Teams die Tipps und Maßnahmen aus den Cyber LAB Schulungen für Developer beherzigen, steigern sie signifikant die Sicherheit der Software - in der Entwicklung und im Betrieb.

Weniger menschliche Fehler

Der Schaden durch unvorsichtige User ist ärgerlich, der durch unbedachte Entwickler schnell immens. Unsere Cyber Security Schulungen schaffen Verständnis für Secure Development und vermitteln das notwendige konzeptionelle Wissen für sichere Software.

Aus DevOps wird DevSecOps

Mit Cyber LABs geschulte Entwickler halten sich deutlich besser an Security-Standards, sie nutzen Threat Modelling, verwenden Key Vaults und einen automatisierten Security Check in ihrer CI/CD-Pipeline, weil sie die Notwendigkeit und den Sinn dahinter verstehen.

Security-Trainings für Entwickler sind deutlich herausfordernder als klassische Mitarbeiter-Schulungen. Die Auswirkungen von nicht-sicherheitsbewusstem Verhalten lassen sich nicht so einfach und plakativ darstellen, wie wenn es nur um den Klick auf einen virenverseuchten Anhang geht. Entwickler brauchen hier erheblich mehr Hintergrundinformationen über das Vorgehen der Angreifer, um die Auswirkungen ihres eigenen Verhaltens zu verstehen.

Die notwendigen Verhaltensänderungen greifen deutlich stärker in den Alltag eines Entwicklers ein als herkömmliche Security-Maßnahmen. Entwickler müssen die Bedeutung dieser Maßnahmen verstehen und vor allem, dass ihr eigenes, verändertes Verhalten elementar wichtig ist.

Dieses Verständnis lässt sich am besten bei „Hands-On“-Workshops mit LAB-Umgebung für praktische Hacking-Übungen entwickeln. Solche Workshops können aber sehr schnell teuer werden und sind für weltweit agierende Organisationen nahezu unrealisierbar. E-Learning-Kurse hingegen heben diese Limitierung auf. Sie können zeit- und ortsunabhängig und sehr kosteneffizient durchgeführt werden. Allerdings fehlt bei reinen E-Learnings der praktische Übungsteil und ein Coach, der auch mal Hintergründe erläutern kann. Wir bringen beides zusammen und schaffen so ein effizientes Training für nachhaltige Verhaltensänderung.

50% schnellere Lernerfolge

Mit den Cyber Labs verkürzen wir die Schulungszeit um 50% gegenüber vergleichbaren Live-Events, ohne dabei den Lernerfolg zu beeinträchtigen. Früher haben Trainer in Präsenz für dieselben Inhalte 8 Stunden benötigt. Warum? Wegen der regelmäßigen Pausen und den Wartezeiten, bis alle Teilnehmer die LABs gestartet und die Befehle korrekt abgetippt hatten. Im Cyber Lab führen zwei virtuelle Trainer abwechslungsreich durchs Programm und jeder Teilnehmer kann die LABs in "seiner" Geschwindigkeit absolvieren.

Von Profis für Profis

Der Inhalt kommt von Security-Spezialisten, den Pentestern, Incident Respondern und Entwicklern der HvS-Consulting. Die Aufbereitung von den IS-FOX Lernspezialisten. Das Ergebnis ist eine Developer-Schulung, die Secure Development verständlich und abwechslungsreich vermittelt, Nicht nur "writing secure code", sondern Security als Konzept begreifen. So aufbereitet, dass Security-Einsteiger gut mitkommen, sich aber selbst Profis nicht langweilen. "Beste Schulung ever" lesen wir deshalb sehr häufig im Teilnehmer-Feedback.

Langfristige Sicherheit

In der Entwicklung fehlt häufig Wissen und/oder Verständnis für Security. Secure Development verändert den Arbeitsalltag, macht ihn teilweise komplizierter, verlängert Entwicklungszyklen. Ohne Verständnis für das "Warum" und die Zusammenhänge fehlt die Akzeptanz, bei Entwicklern und Product Ownern. Die Developer LABs schaffen dieses Verständnis und vermitteln Secure Development als Konzept, nicht als eine Sammlung von Scannern und Tools. Das schafft signifikant mehr Sicherheit - nachhaltig.

Intro & Let’s hack

Einführung & Grundlagen

- Wie läuft das Secure-Development-Training ab?

- Warum ist Sicherheit im gesamten Software-Development-Lifecycle so wichtig?

LAB-Übung

- Gleich etwas Hacking zum Warmwerden. Thema: schlechte Exception-Handling und Password-Cracking.

- Die Übung zeigt, welche Auswirkungen selbst unscheinbare Sicherheitslücken haben können.

Grundlagen

Schutzziele in der CIA-Triade

- Confidentiality (Vertraulichkeit)

- Integrity (Integrität)

Availability (Verfügbarkeit)

Security-Prinzipien, um CIA-Schutzziele zu erreichen

- Traue keinem Input

- Halte Security einfach

- Minimiere die Angriffsfläche

- Setze „Defense in Depth“ um

- Benutze minimale Rechte

- Sei „Secure by Default“

- Löse Security-Probleme immer gründlich

Implementierungsphase

Authentication

- Welche Fehler werden bei der Authentifizierung oft gemacht?

- Mit welchen einfachen Secure-Development-Mitteln können Entwickler hier die Sicherheit deutlich erhöhen?

Authorization (Zugriffskontrolle)

- Was ist der Unterschied zu Authentifizierung?

- LAB-Übung: Zugriff auf Daten über Direct-Object-Reference

- Wie können Entwickler solche Schwachstellen verhindern und wie sieht eine angemessene Zugriffskontrolle aus?

Session-Management

- Welche Bedrohungen existieren rund um das Session-Management?

- LAB-Übung: Übernahme einer Session durch Session-Fixation

- Wie kann das Session-Management sicher gestaltet werden?

Input-Validation, Output-Sanitization und Injection

- Was ist eine Injection und welche Formen gibt es?

- LAB-Übung: Datenmanipulation und Löschung mittels SQL-Injection

- Mit welchen Secure Development Mitteln lassen sich Injections verhindern?

Cross-Site-Scripting

- Welche Arten von Cross-Site-Scripting gibt es?

- LAB-Übung: zu persistentem Cross-Site-Scripting

- Welche Abwehrmaßnahmen sind wirksam?

Kryptographie & Secrets-Management

- Welche Arten von Secrets gibt es und welche Formen nehmen sie an (“at rest”, „in transit“ und „in memory“)?

- LAB-Übung: Systemzugriff über File-Inclusion

- Was ist der Unterschied zwischen Verschlüsselung und Enkodierung?

- LAB-Übung: Dekodierung eines Passwortes in einer Config-Datei

- Tipps zum Umgang mit Secrets

Remote-Code-Execution

- LAB-Übung: Webshell upload

- Warum haben RCE-Schwachstellen derart katastrophale Auswirkungen?

- Wie kann der “Defence in Depth“-Ansatz im Secure Development Lifecycle solche Auswirkungen verringern?

Exceptions & Error-Handling

- Wie nutzen Hacker Fehlermeldungen und Fehlerroutinen aus?

- Wie sollte sichere Fehlerbehandlung aussehen?

Application-Logging

- Warum ist eine gute Logging-Strategie elementar und was sollten Entwickler besser nicht loggen?

- LAB-Übung: Vertrauliche Daten in Logdateien

- Tipps, wie man zu gutem Logging kommt

Secure-Networking und Infrastruktur

- Hacker greifen Systeme an, nicht Software. Welche Schwachstellen gibt es in Übertragungsprotokollen?

- Warum sind Hardening und Patching nicht nur die Aufgabe von Administratoren, sondern auch von Entwicklern?

Validierungsphase

Code-Reviews

- Welche Security-Best-Practices gibt es?

- Wann sollte ein Source-Code-Review durchgeführt werden?

Automatisierte Codeanalysen

- Welchen Nutzen haben automatisierte Codeanalysen?

- Welche Module können analysiert werden?

Schwachstellen-Scans

- Was bringen automatisierte Schwachstellen-Scans?

- Wo liegen deren Grenzen?

Penetrationstests

- Warum sind Penetrationstests manchmal unerlässlich?

Betriebsphase

Code-Changes

- Welche Auswirkungen haben Code-Change auf die Security?

- Welche Maßnahmen sollten ergriffen werden?

Konfiguration

- Wie beeinflusst die Konfiguration die Security?

Patch-Management

- Wer ist für das Patching von Systemen verantwortlich und bis wohin?

- LAB-Übung: Ausnutzung einer weiteren RCE Schwachstelle durch eine veraltete Bibliothek

Decommissioning

- Welche Schritte sind zu tun, wenn ein System „End of Life“ ist?

Test zum Abschluss

Secure Development Lifecycle Abschlusstest

- Wie viel ist hängen geblieben?

- Multiple-Choice-Fragen

- Zertifikat zum Download (bei Bestehen)

"Sehr, sehr anschauliches Training mit vielen Beispielen und sehr guter Erklärung."

Teilnehmer-Feedback Cyber LAB E-Learning für Entwickler

"Ein sehr gutes Training. War ansprechend präsentiert und hat in Kombination mit den LAB-Parts sehr viel Spaß gemacht."

Teilnehmer-Feedback Cyber LAB E-Learning für Entwickler

"Bestes internes "self-service Training", das ich bisher gemacht habe."

Teilnehmer-Feedback Cyber LAB E-Learning für Entwickler

Cloud Security

Cloud Security

- Die Betriebsmodelle in der Cloud

Shared Responsibility

- Rolle des Admins und des Cloud Providers

Tipps in der Cloud

- Saubere Account-Trennung

- Absicherung privilegierter Accounts

- Jump Server-Konzept

- Verschiedene Multi-Faktor-Methoden

- Private Netzwerke und IP-Einschränkungen

LAB-Übung

- Zugriff auf schlecht konfigurierte Cloud-Datenbank durch OSINT Recherche

3rd Party Libraries

Risiken

- Welche Gefahren birgt der Einsatz von 3rd Party Libraries?

Praktische Tipps zur Risikoreduktion

- durch Reputation Checks der Entwickler und der Repositories

- Kontinuierlicher Einsatz von Dependency Check-Tools

LAB-Übung

- Angriff auf Software über nicht gepatchte 3rd Party Library

Single Sign-On

Nutzen und Risiken von SSO

- Nutzen und Vorteile zentraler Identity Provider

- Erläuterung von SSO mit Oauth, OpenID Connect und SAML

- Risiken der SSO Nutzung bei schwacher Validierung der Tokens

- Praktische Tipps zur sicheren Signatur von Tokens

LAB-Übung

- Aushebeln von Single Sign-On durch manipuliertes Oauth Token

DevSecOps

Das Konzept

- Warum bietet DevSecOps eine Win-Win-Win-Situation?

Automatisierte Security Checks

- Wie kann man mit Functional Tests, Codescannern und Co. Schwachstellen dauerhaft eliminieren?

Infrastructure as Code

- Code ist Code - und damit anfällig für Schwachstellen

- Tipps für Secret Handling und Security Checks bei IaC

LAB-Übung

- Secrets aus dem State eines IaC Projektes auslesen

IP und KI

Strictly Confidential

- Warum kann Source Code sehr sensibel sein?

- Wie sollte ein Geschäftsgeheimnis gehütet werden?

Saubere Trennung

- Warum sollte Business Code nicht mit privaten Accounts bearbeitet werden?

Gesunde Skepsis

- Wann ist der Einsatz von KI in der Entwicklung ein gewinn, wann eher ein Risiko?

Test zum Abschluss

Cloud Security & DevSecOps Abschlusstest

- Wie viel ist hängen geblieben?

- Multiple-Choice-Fragen

- Zertifikat zum Download (bei Bestehen)

Lass uns persönlich sprechen!

Hol Dir einen kostenfreien Demo-Zugang und lass uns in einem Webmeeting über Deine Situation und Ziele sprechen. Wir freuen uns auf Dich!

Die nächsten Schritte

So holst Du das Beste aus Deinem Cyber LAB heraus

Unsere Secure Development Schulung für Entwickler schafft die richtige Basis für sichere Anwendungsentwicklung: Product Manager, Application Owner, Software-Architekten und Entwickler verstehen, warum Secure Development elementar wichtig ist und welche Komponenten dafür benötigt werden.

Diese Security-Begeisterung muss dann aber auch richtig kanalisiert werden, damit Secure Development tatsächlich nachhaltig im Entwicklungsalltag ankommt.

Wie das geht? Hier findest Du unseren bewährten Best-Practice-Ansatz, mit dem Du Secure Development fest im Entwicklungsalltag verankerst.

Grund 1

Hocheffizientes Training

Grund 2

Lernerfolg garantiert

Grund 3

Weltweit einsetzbar

Grund 4

Richtlinien integrierbar

Grundsätzlich benötigt das Secure Development Training keine individuellen Anpassungen. Du kannst aber auf Wunsch an bestimmten Stellen eigene wichtige Dokumente und Richtlinien (Secure-Coding-Checklisten, eingesetzte Kryptosysteme, Code-Analysen, etc.) integrieren. Nebenbei integrieren wir dann natürlich auch Dein Firmenlogo und benennen die richtigen Security-Ansprechpartner.

Grund 5

Faires Preismodell

Das Cyber Security LAB-E-Learning für Entwickler wird nach Schulungsteilnehmern lizenziert. Der Preis für einen Schulungsteilnehmer (inklusive E-Learning-Kurs, LAB-Infrastruktur, Betrieb, Lizenzen, etc.) liegt je nach Teilnehmeranzahl zwischen 80,- und 250,- EUR netto zzgl. MwSt. und kostet somit einen Bruchteil eines vergleichbaren Präsenztrainings, liefert aber quasi denselben Lernerfolg.

Überzeug Dich selbst!

Du willst das Secure Development Training selbst ausprobieren oder weitere Informationen dazu? Dann kontaktiere uns ganz einfach und unverbindlich.

Weitere Schulungen, die Dich interessieren könnten:

IT-Security-Training für Administratoren mit interaktiven E-Learnings und eigener Hacking-Umgebung.

Top-aktuelle IT-Security-Trainings für Mitarbeitende schützen vor Angriffen und den Folgen für Unternehmen.

Unsere top-aktuellen und modernen Datenschutz Online-Schulungen machen Deine Mitarbeitenden fit für die DSGVO.

E-Learning Wissen aus unserem Blog

So werden bekannte DSGVO-Inhalte in spannenden Online-Kursen neu verpackt.

Wir zeigen, wie man Mitarbeitende richtig motiviert.

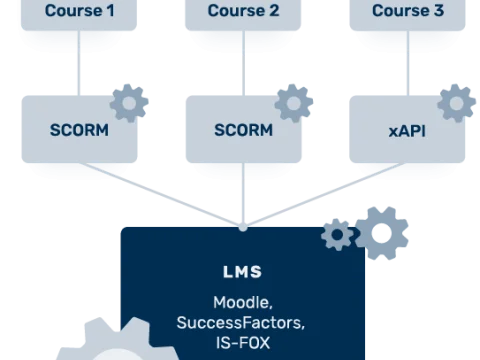

In diesem Artikel erklären wir die Fachbegriffe Scorm, LMS und E-Learning.

Alles Wichtige zum Thema Whistleblower und warum sie geschützt werden müssen.